Cybercriminalité : les chiffres 2014 du vol des données

Avec une hausse du vol de données de 78%, le cyberespace a été globalement «moins sûr» en 2014 qu’en 2013.

Par Thierry Berthier

Le vol de données est en augmentation de 78%

Une étude menée par SafeNet, Gemalto, société spécialisée en cybersécurité vient d’être publiée et révèle que plus d’un milliard vingt trois millions de données ont été volées durant l’année 2014. Il s’agit d’un record absolu marqué par une hausse de 78% sur un an en volume. Ce milliard de données volées a été réalisé par l’intermédiaire de 1541 opérations d’intrusion dans les systèmes avec un pic de deux millions huit cent mille données volées en une seule journée ! Les opérations de hacking d’acquisition de données ont augmenté de 49 % en un an. Le vol d’identité arrive en pole position dans le classement des motivations de la cybercriminalité et représente à lui seul 54% des attaques. Les secteurs d’activité les plus touchés sont la vente de détail avec 55% du volume total de données volées, suivi du secteur des services financiers avec 20% des vols. L’étude montre que 76% des opérations de vol de données de 2014 ont eu lieu en Amérique du Nord.

Les grandes tendances 2014

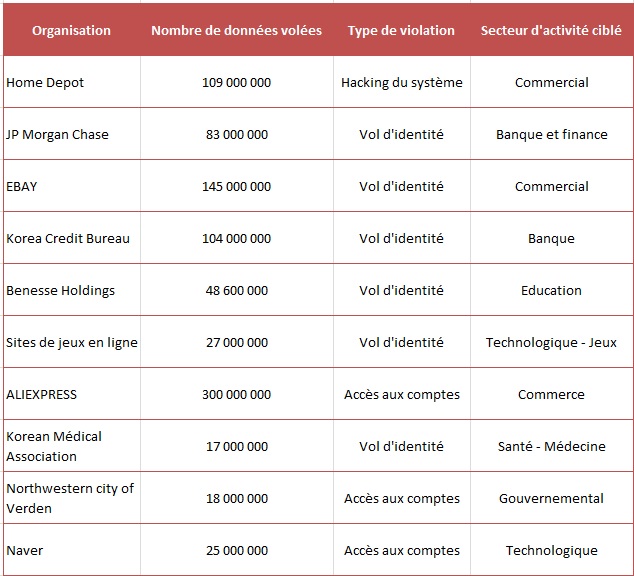

La cybercriminalité a adapté ses pratiques aux évolutions des solutions de protection des systèmes et à celles des usagers. La durée fonctionnelle des opérations de hacking d’acquisition augmente nettement avec un scénario typique : vol d’identité puis ouverture de comptes de crédits à partir de ces données. Le tableau ci-dessous fournit le top10 des groupes industriels et administrations les plus impactés par le vol de données en 2014.

La création de fausses identités donne accès à de nombreux services qui le plus souvent se contentent des informations fournies sans plus de contrôle. L’usurpation d’identité numérique est à la fois très simple à mettre en œuvre et très difficile à contrer. Le risque d’exposition de l’usager à ce type de vol a considérablement augmenté entre 2013 et 2014. Cette augmentation prouve que le cyberespace a été globalement «moins sûr» en 2014 qu’en 2013. Qu’en sera-t-il en 2015 ? Peut-on anticiper et prévenir ?

Détecter les structures de données fictives avant l’attaque

Lutter contre le vol de données passe d’abord par une éducation à «l’hygiène numérique» de l’usager, et ceci le plus tôt possible. La prévention et l’enseignement des pratiques minimisant le risque peuvent contribuer à faire baisser les mauvaises statistiques de 2014.

Au niveau technique, il devient urgent de s’intéresser à une phase du hacking souvent négligée, celle de l’ingénierie sociale précédant l’attaque. Les messages frauduleux du type «mon oncle millionnaire vient de mourir, il me laisse un héritage de plus de dix millions d’euros, pouvez-vous m’aider à récupérer cette somme ? Vous toucherez 10% de l’héritage si vous cliquez sur ce lien» ne fonctionnent plus aujourd’hui. Ils ne dupent presque plus personne. L’attaquant doit inventer des stratagèmes bien plus sophistiqués pour espérer tromper sa cible. Son objectif premier est d’instaurer la confiance durant un intervalle de temps suffisant puis d’exploiter cette confiance en diffusant sur la cible un malware furtif de collecte d’identifiants et/ou de données. Le coût d’installation de la confiance auprès de la cible augmente régulièrement pour l’attaquant. Il faut dépenser plus (en termes de niveau de ruse et d’énergie) pour espérer obtenir un gain.